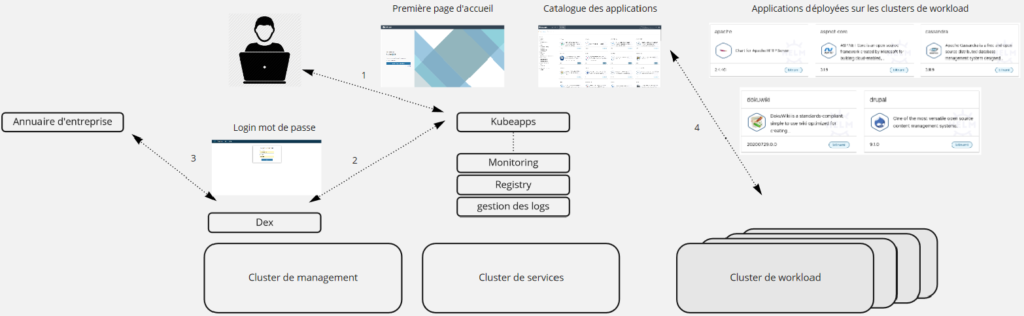

Dans cet article nous allons voir comment déployer Kubeapps en environnement multi-cluster. Habituellement il se déployait cluster par cluster, ici, l’objectif est d’avoir une seule instance Kubeapps capable de déployer et de gérer les applications sur plusieurs clusters. Pour cela, il faut que chaque cluster soit capable de s’authentifier à une source IdP (Identity Provider).

Dans mon exemple je vais utiliser des clusters TKG 1.2.1 avec l’extension incluse Dex. Dex va permettre l’authentification avec un provider OpenID Connect (OIDC). Pour info, dans notre exemple l’extension Gangway qui normalement va de pair avec Dex n’est pas utile. Elle sert à générer un Kubeconfig une fois que l’utilisateur s’est authentifié via la page web du cluster. Kubeapps n’a pas besoin de cette extension car il utilise un proxy Oauth2. Sur mon environnement, je vais utiliser des clusters existant qui sont déjà configurés avec l’extension Gangway et 1 que je vais créer sans installer Gangway (2 clusters auraient pu suffire mais c’est tellement simple à déployer avec TKG qu’on ne va pas se priver).

Étape primordiale, c’est d’ avoir l’extension Dex d’installée sur le cluster de management et le configurer pour qu’il puisse faire des requêtes sur une source IdP : https://docs.vmware.com/en/VMware-Tanzu-Kubernetes-Grid/1.2/vmware-tanzu-kubernetes-grid-12/GUID-extensions-dex.html. Une fois Dex installé, il faut créer des clusters de workload compatibles OIDC et déployer Kubeapps sur un cluster de préférence distinct (ou commencer par installer Kubeapps et le mettre à jour pour qu’il prenne en compte les nouveaux clusters).

Exporter les variables sur l’environnement du cluster DEX :

export AUTH_MGMT_CLUSTER=”auth-mgmt-cluster-admin@auth-mgmt-cluster” # nom de mon cluster de management

export OIDC_ISSUER_URL=https://172.20.7.10:30167 #IP et Port de mon cluster de management où est installé DEX

export OIDC_USERNAME_CLAIM=email

export OIDC_GROUPS_CLAIM=groups

export OIDC_DEX_CA=$(kubectl get secret dex-cert-tls -n tanzu-system-auth -o ‘go-template={{ index .data “ca.crt” }}’ –context $AUTH_MGMT_CLUSTER| base64 -d | gzip | base64) # certificat du cluster de management

Créer ensuite les clusters de workloads :

tkg create cluster usine-32 –enable-cluster-options oidc –plan dev –vsphere-controlplane-endpoint 172.20.7.17

Logs of the command execution can also be found at: /tmp/tkg-20210106T094128013610360.log

Validating configuration…

Creating workload cluster ‘usine-32’…

Waiting for cluster to be initialized…

Waiting for cluster nodes to be available…

Waiting for addons installation…

Workload cluster ‘usine-32’ created

Récupérer le context du cluster pour qu’il soit intégré dans le kubeconfig et ainsi récupérer l’url de l’API server: et le certificat certificateAuthorityData:

tkg get credentials usine-32

Credentials of workload cluster ‘usine-32’ have been saved

You can now access the cluster by running ‘kubectl config use-context usine-32-admin@usine-32’

Se connecter au cluster afin d’autoriser les utilisateurs à s’y connecter et de déployer des applications :

kubectl config use-context usine-32-admin@usine-32

cat << EOF | kubectl apply –

kind: ClusterRoleBinding

apiVersion: rbac.authorization.k8s.io/v1

metadata:

name: tkg-users

subjects:

– kind: Group # Donner le rôle au groupe, mettre User si vous souhaitez cibler un user en particulier

name: tkg-users # Mettre le nom du groupe, tous les utilisateurs du groupe seront pris en compte

apiGroup: “”

roleRef:

kind: ClusterRole #this must be Role or ClusterRole

name: cluster-admin # ClusterRole à avoir

apiGroup: rbac.authorization.k8s.io

EOF

Une fois le cluster créé, les droits d’accès positionnés, l’url et le certificat récupérés (si besoin, reproduire les mêmes étapes pour d’autres clusters de workload), il reste deux fichiers à modifier, l’un concerne le fichier de valeurs de l’installation de Kubeapps et l’autre le fichier de configuration DEX.

Modification du fichier de valeurs pour l’installation de Kubeapps (Exemple provenant de mon collègue Michael Nelson : https://liveandletlearn.net/post/kubeapps-on-tkg-management-cluster/) :

# Dans mon exemple Kubeapps est accessible au travers d’un LoadBalancer

frontend:

service:

port: 80

type: LoadBalancer

# Setup the oauth2-proxy running on the frontend to handle the OIDC authentication

authProxy:

enabled: true

provider: oidc

clientID: auth-tools

## les deux Secrets ci-dessous sont à générer par vous-même (32 octets max)

clientSecret: wPmp8+IrTxbGZbVF/yqPPeP4XZzw5mLt

cookieSecret: fiUrXyEBQx7uWlcw55CxQkbYwZ4a/cC7

additionalFlags:

# C’est l’adresse IP et le port de DEX qui est installé sur le cluster de management

– –oidc-issuer-url=https://172.20.7.10:30167

# les clusters derrières le mot audience sont les clusters sur lesquels les déploiements seront autorisés, ils doivent aussi figurer en bas de ce fichier et dans le fichier de configuration Dex

– –scope=openid email groups audience:server:client_id:workload-01 audience:server:client_id:workload-02 audience:server:client_id:usine-01 audience:server:client_id:usine-32

# Comme j’ai des certificats autosignés, il ne faut pas les vérifier auprès d’une autorité

– –ssl-insecure-skip-verify=true

# Since Kubeapps is running without TLS, can’t use secure cookies

– –cookie-secure=false

# If you need to access the actual token in the frontend for testing, uncomment the following.

# – –set-authorization-header=true

# Liste des clusters sur lesquels les déploiements seront autorisés, les mêmes renseignés un peu plus haut

# L’apiServiceURL et le certificateAuthorityData sont ceux récupérés dans le fichier kubeconfig un peu plus haut

# dans mon exemple j’ai 4 clusters de workload

clusters:

– name: workload-01

apiServiceURL: https://172.20.7.14:6443

certificateAuthorityData: USUZJQ0FURS0tQkFRc0ZBREFWTVJNd0……..E9KOFhFQUI1aVBqVDQxWXZzeEE9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K

– name: workload-02

apiServiceURL: https://172.20.7.15:6443

certificateAuthorityData: LS0tLS1CRUdJTiBDRVJUSUZJQ0FBREFWTVJNd0…….wS1V1UUgvcCtjMWkvYW89Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K

– name: usine-01

apiServiceURL: https://172.20.7.16:6443

certificateAuthorityData: LS0TkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0….Es2RWpSNys2NkNlT2dpeHcxVUk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K

– name: usine-32

apiServiceURL: https://172.20.7.17:6443

certificateAuthorityData: BTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0…cldORUNGb3FJelZkdXdKRGNFMTA9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K

Maintenant, on peut installer Kubeapps dans un namespace avec comme paramètre ce fichier de valeurs (ici, je l’ai appelé kubeapps-dex.yaml) :

kubectl create namespace kubeapps-system

helm install kubeapps bitnami/kubeapps –namespace kubeapps-system –values kubeapps-dex.yaml

Si vous êtes amené à modifier le fichier de configuration comme par exemple pour ajouter un autre cluster, vous pouvez utiliser cette commande :

helm upgrade kubeapps bitnami/kubeapps –namespace kubeapps-system –values kubeapps-dex.yaml

Maintenant, il faut dire à Dex qu’il y a de nouveaux clusters créés

cat ~/tkg/tkg-extensions-v1.2.0+vmware.1//extensions/authentication/dex/vsphere/ldap/dex-data-values.yaml

# Partie à modifier extraite du fichier de configuration utilisait par Dex : ~/tkg/tkg-extensions-v1.2.0+vmware.1//extensions/authentication/dex/vsphere/ldap/dex-data-values.yaml

#@overlay/replace

staticClients:

– id: usine-01 # nom de mon cluster de workload, attention à garder le même nom que dans le fichier de valeurs utilisé par Kubeapps

redirectURIs:

– https://172.20.7.16:30166/callback # Adress IP de l’API du cluster de workload et le port normalement utilisé par Gangway

name: usine-01

secret: a1094138692761b8bd653e7af36c3d57 # Secret normalement utilisait par Gangway à mettre même si Gangway n’est pas installé, dans ce cas mettez ce que vous voulez

trustedPeers:

– auth-tools # nom du cluster Kubeapps

– id: usine-32

redirectURIs:

– https://172.20.7.17:30166/callback

name: usine-32

secret: a1094138692721b8bd653e7af36c3d57

trustedPeers:

– auth-tools

– id: workload-01

redirectURIs:

– https://172.20.7.14:30166/callback

name: workload-01

secret: e36a415d615ccbf37b4c4b8316be9740

trustedPeers:

– auth-tools

– id: workload-02

redirectURIs:

– https://172.20.7.15:30166/callback

name: workload-02

secret: 85507bc84d6d26899aa9bf1c87600f81

trustedPeers:

– auth-tools

– id: auth-tools

redirectURIs:

– http://172.20.7.130/oauth2/callback # Adresse IP de ma VIP qui pointe vers Kubeapps

name: auth-tools # nom du cluster où j’ai installé Kubeapps, j’ai choisi de l’installer sur un cluster à part

secret: wPmp8+IrTxbGZbVF/yqPPeP4XZzw5mLt #clé renseignée dans le fichier Kubeapps « clientSecret »

Une fois modifier, il faut dire à Dex de prendre en compte la nouvelle configuration, à faire à partir du cluster de management où Dex est installé :

kubectl create secret generic dex-data-values –from-file ~/tkg/tkg-extensions-v1.2.0+vmware.1/extensions/authentication/dex/vsphere/ldap/dex-data-values.yaml -n tanzu-system-auth -o yaml –dry-run | kubectl replace -f-

Voilà, maintenant Kubeapps est prêt à être utilisé sur les 4 clusters configurés :

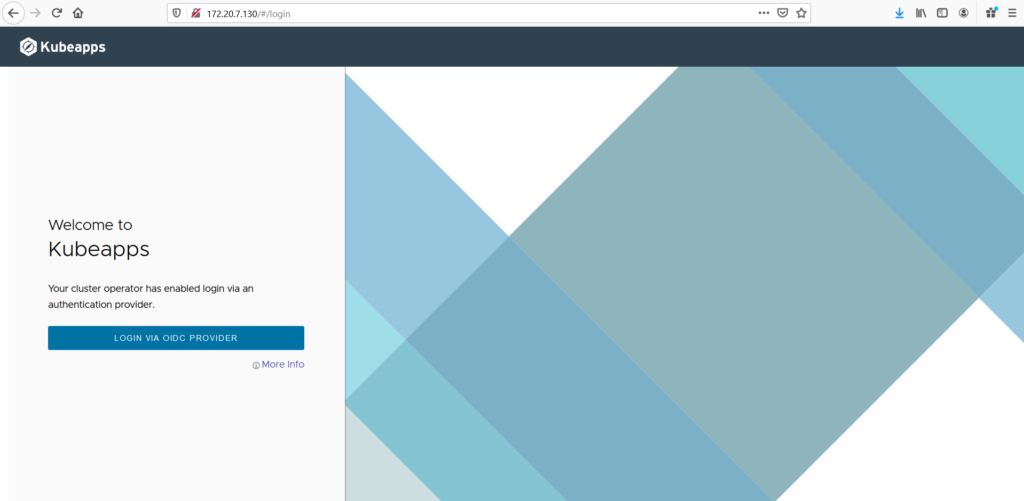

A partir d’un navigateur entrez l’adresse où le nom de la VIP kubeapps obtenue et cliquez sur “LOGIN VIA OIDC PROVIDER:”

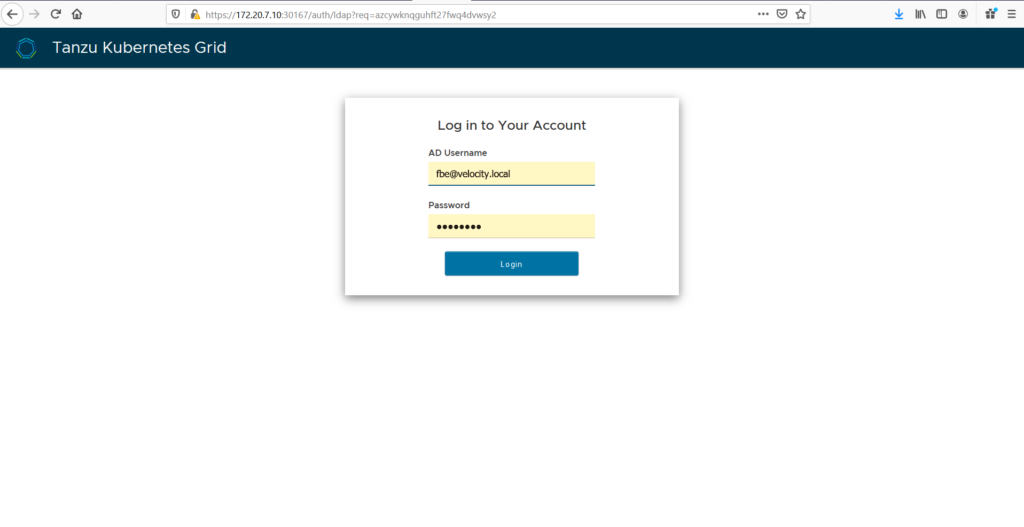

Vous êtes ensuite redirigé vers la page d’authentification DEX, vous remarquerez que l’IP et le port sont ceux renseignés dans le fichier de configuration DEX, entrez votre compte et votre mot de passe :

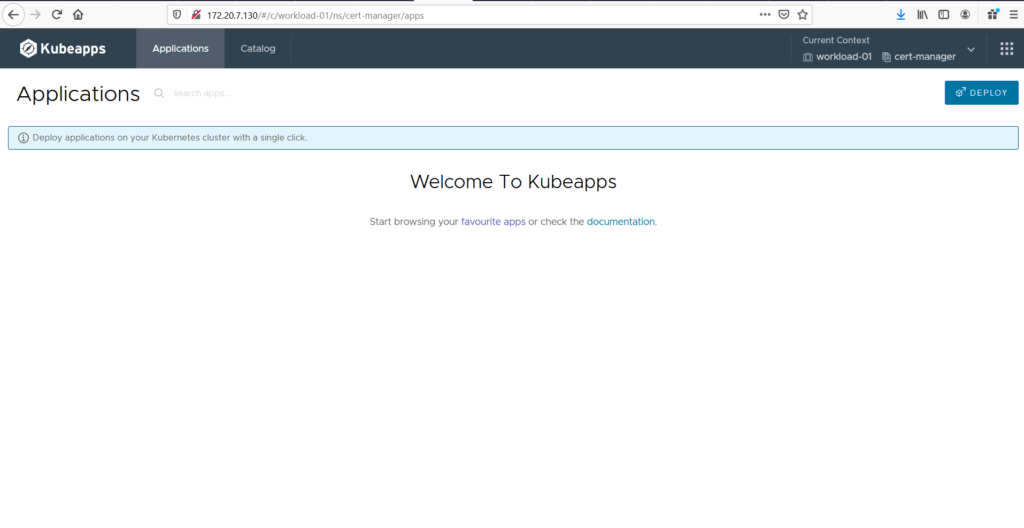

Vous arrivez ensuite sur la page du cluster et namespace par défaut, l’écran est vide car il n’y a pas eu de déployement via HELM ou via un Operator sur le namespace et cluster défault :

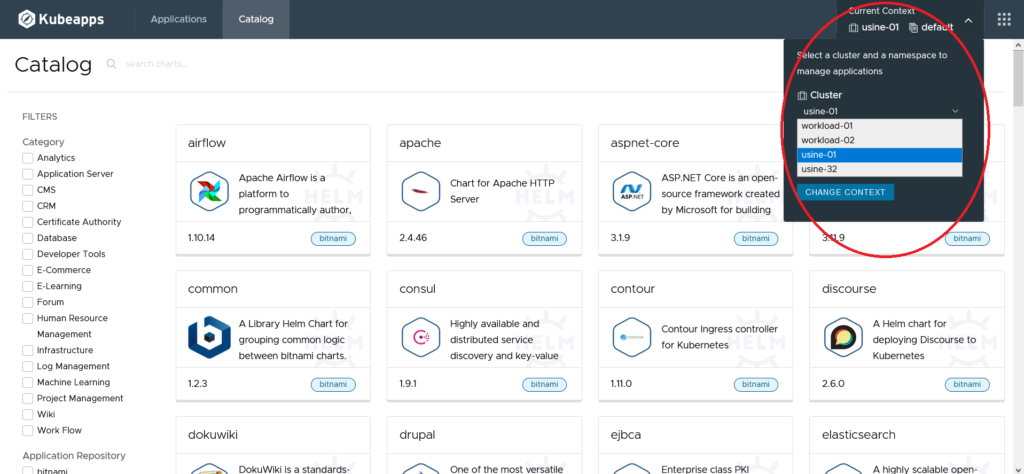

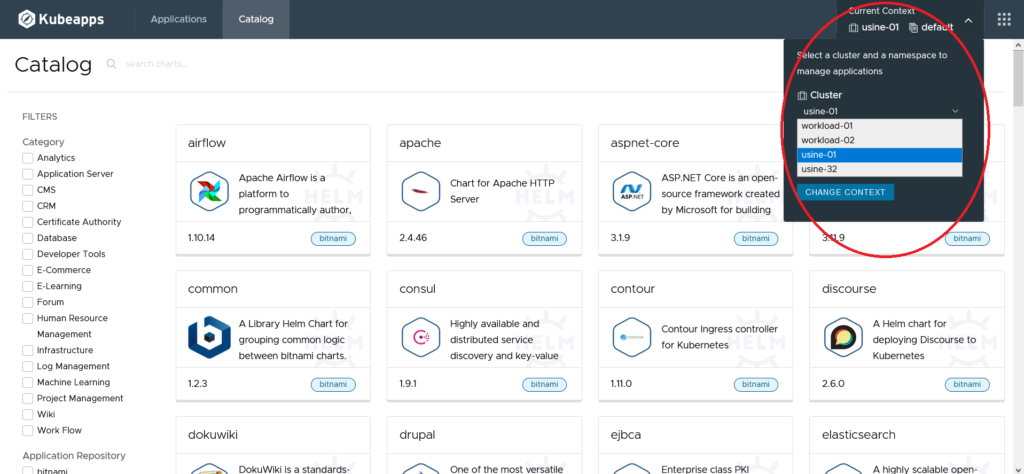

Vous pouvez changer de cluster et de namespace en cliquant sur “Current Context” en haut à droite :

Laisser un commentaire